一、零信任的基本概念

零信任网络技术架构(Zero Trust Architecture, ZTA)是一种网络安全模型,其核心理念是“永不信任,始终验证”。与传统的基于边界的安全模型不同,零信任模型假设网络内部和外部都存在潜在威胁,因此需要对所有用户、设备和应用程序进行严格的身份验证和访问控制。

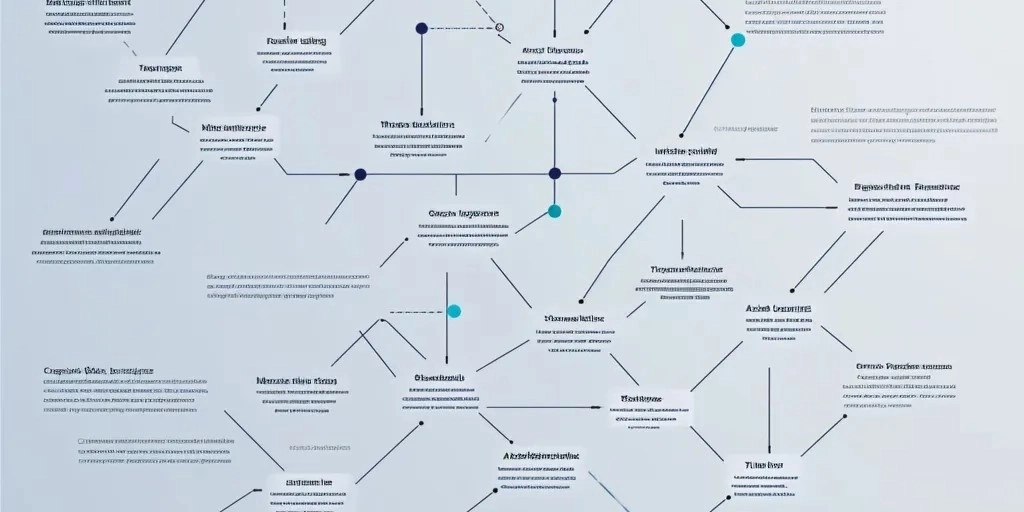

二、核心原则概述

零信任网络技术架构的核心原则可以概括为以下几点:

- 最小权限原则:每个用户、设备和应用程序只能访问其工作所需的最小资源。

- 持续验证:无论用户或设备位于网络内部还是外部,都需要持续进行身份验证和授权。

- 动态访问控制:根据实时风险评估和上下文信息,动态调整访问权限。

- 全面监控与分析:对所有网络活动进行持续监控和分析,及时发现和响应潜在威胁。

三、身份验证和授权机制

1. 多因素认证(MFA)

多因素认证是零信任架构中的关键组成部分。它要求用户提供两种或以上的身份验证因素,如密码、指纹、短信验证码等,以确保身份的真实性。

2. 基于角色的访问控制(RBAC)

RBAC通过定义用户角色和权限,确保每个用户只能访问与其角色相关的资源。这种方法简化了权限管理,并减少了权限滥用的风险。

3. 上下文感知的授权

上下文感知的授权机制会根据用户的设备、位置、时间等上下文信息,动态调整访问权限。例如,如果用户从陌生的IP地址登录,系统可能会要求额外的身份验证步骤。

四、动态访问控制策略

1. 实时风险评估

动态访问控制策略依赖于实时风险评估。系统会根据用户行为、设备状态、网络环境等因素,评估当前访问请求的风险等级,并据此调整访问权限。

2. 策略引擎

策略引擎是动态访问控制的核心组件。它负责根据预定义的策略和实时风险评估结果,决定是否允许访问请求。策略引擎通常与身份验证和授权机制紧密集成,以确保访问控制的准确性和及时性。

3. 自动化响应

在检测到高风险访问请求时,系统可以自动触发响应措施,如临时限制访问、要求额外身份验证、或通知安全团队进行进一步调查。

五、持续监控与分析

1. 日志收集与分析

零信任架构要求对所有网络活动进行详细记录和分析。日志数据包括用户登录、访问请求、设备状态等信息,这些数据有助于发现异常行为和潜在威胁。

2. 行为分析

行为分析技术通过建立用户和设备的行为基线,识别偏离正常行为的异常活动。例如,如果某个用户突然在非工作时间访问敏感数据,系统会发出警报。

3. 威胁情报集成

威胁情报集成可以帮助系统识别已知的恶意IP地址、域名和文件哈希值。通过与外部威胁情报源集成,系统可以更早地发现和阻止潜在威胁。

六、应对潜在威胁的解决方案

1. 零信任架构的实施步骤

- 评估现有环境:首先,企业需要评估现有的网络架构和安全措施,识别潜在的漏洞和风险。

- 制定零信任策略:根据评估结果,制定适合企业的零信任策略,包括身份验证、访问控制、监控和响应等方面。

- 部署技术组件:部署必要的技术组件,如多因素认证、策略引擎、日志分析系统等。

- 持续优化:零信任架构是一个持续优化的过程,企业需要定期评估和调整策略,以应对新的威胁和挑战。

2. 应对常见威胁的解决方案

- 内部威胁:通过最小权限原则和持续监控,减少内部人员滥用权限的风险。

- 外部攻击:通过多因素认证和动态访问控制,防止外部攻击者利用窃取的凭证进行访问。

- 设备漏洞:通过设备健康检查和上下文感知的授权,确保只有安全的设备能够访问敏感资源。

七、总结

零信任网络技术架构通过严格的身份验证、动态访问控制和持续监控,有效应对了现代网络环境中的复杂威胁。企业在实施零信任架构时,需要根据自身需求制定合适的策略,并持续优化和调整,以确保网络安全的持续性和有效性。

通过以上分析,我们可以看到,零信任架构不仅是一种技术解决方案,更是一种全新的安全理念。它要求企业在网络安全方面采取更加主动和全面的措施,以应对日益复杂的网络威胁。

原创文章,作者:IT_admin,如若转载,请注明出处:https://docs.ihr360.com/strategy/it_strategy/265175